什么是零信任安全科技产品?

零信任安全科技产品,简称“零信任产品”,是一类以“永不信任、持续验证”为核心理念的 *** 安全解决方案。它不再默认内部 *** 可信,而是对每一次访问请求都进行身份、设备、环境、行为的实时校验,确保只有合规流量才能抵达目标资源。

(图片来源 *** ,侵删)

零信任与传统边界防御的区别

- 传统边界防御:把企业 *** 分为“可信内网”与“不可信外网”,一旦突破防火墙,横向移动风险极高。

- 零信任架构:无论用户身处何地,访问任何资源都必须经过动态策略引擎实时评估,实现最小权限。

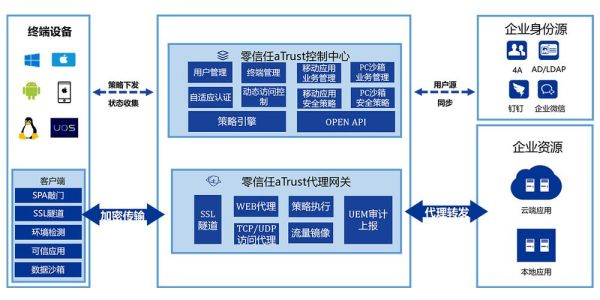

零信任安全科技产品包含哪些核心组件?

一套完整的零信任产品通常由以下模块协同工作:

- 身份与访问管理(IAM):负责多因子认证(MFA)、单点登录(SSO)及细粒度权限控制。

- 设备安全 *** (Agent):在终端上采集设备指纹、补丁状态、杀毒引擎版本等信息。

- 微隔离网关(MSG):对东西向流量进行基于身份的微分段,阻断横向移动。

- 行为分析引擎(UEBA):利用机器学习持续监测用户与实体行为,发现异常模式。

- 策略编排中心(Policy Orchestrator):集中下发策略,支持API级联动第三方安全工具。

企业如何评估零信任安全科技产品的成熟度?

面对琳琅满目的厂商,CISO们常问:“到底哪家的零信任更成熟?”以下五个维度可快速打分:

| 评估维度 | 关键指标 | 权重 |

|---|---|---|

| 身份安全 | 是否支持无密码认证、FIDO2、风险感知登录 | 25% |

| *** 隐身 | 是否实现SPA单包授权、DNS隐藏 | 20% |

| 数据安全 | 是否具备实时脱敏、DLP联动能力 | 20% |

| 可视化 | 是否提供攻击路径图、合规仪表盘 | 15% |

| 开放生态 | 是否支持开放API、SOAR集成 | 20% |

零信任安全科技产品选型七步法

从概念验证到全面落地,可遵循以下步骤:

- 梳理资产清单:先搞清楚“要保护什么”,包括人、设备、应用、数据四大类。

- 选择试点场景:远程办公、特权访问、云迁移是三大高频切入点。

- 制定信任评分模型:结合静态属性(部门、角色)与动态属性(地理位置、时间、设备合规度)。

- PoC验证:在隔离环境中跑通端到端流量,重点测试延迟、兼容性与用户体验。

- 分阶段上线:采用灰度发布,先给非核心业务,再逐步扩展到ERP、财务系统。

- 持续监测与调优:利用数字孪生沙箱模拟攻击,验证策略有效性。

- 建立KPI体系:以平均检测时间(MTTD)、平均响应时间(MTTR)、误报率为核心指标。

零信任安全科技产品部署常见误区

很多项目失败并非技术原因,而是踩了以下坑:

- 误区一:一次性替换所有VPN

正确做法:保留SSL VPN作为应急通道,待零信任策略稳定后再下线。 - 误区二:忽视终端用户体验

正确做法:引入无感知认证(如Windows Hello、Face ID),减少二次弹窗。 - 误区三:策略过于宽松

正确做法:采用最小权限+实时收紧模型,定期审计僵尸账号。 - 误区四:只关注 *** 层

正确做法:同步强化数据层与应用层控制,例如API网关级零信任。

零信任安全科技产品未来趋势

随着AI与隐私计算的发展,零信任产品将呈现三大演进方向:

(图片来源 *** ,侵删)

- AI驱动的自适应策略:利用大模型实时生成策略,实现毫秒级风险响应。

- 隐私增强的身份验证:通过零知识证明,在不暴露用户隐私的前提下完成身份校验。

- 量子安全加密:提前布局后量子密码算法,抵御未来量子计算攻击。

FAQ:零信任安全科技产品常见疑问

Q:零信任会不会拖慢业务访问速度?

A:现代零信任产品普遍采用边缘节点缓存与TLS 1.3加速,延迟可控制在20毫秒以内。

Q:中小企业预算有限,如何低成本落地?

A:优先采用SaaS化零信任平台,按用户量订阅,无需自建网关,最快两周即可上线。

Q:混合云场景下如何统一管理策略?

A:选择支持多云策略编排的厂商,通过声明式策略语言(如OPA/Rego)实现跨云一致性。

(图片来源 *** ,侵删)

评论列表